11.3。集成Windows身份验证¶

项目

11.3.1. 概述¶

集成Windows身份验证功能是一种功能,该功能允许与域控制器上的已验证用户具有相同用户代码的用户获取集成Windows身份验证用户信息并在访问intra-mart Accel Platform时执行自动登录。这将启用单点登录。注意

集成Windows身份验证需要Internet信息服务(IIS)。注意

不支持从登录屏幕登录。有关详细信息,请参见下面的限制。

11.3.2. 先决条件¶

将Resin用于应用程序服务器。

树脂需要在Windows Server上运行。

必须将运行Resin的Windows Server加入域。

对浏览器使用“ 发行说明 ”中所述的Internet Explorer和Microsoft Edge。

- 需要集成Windows身份验证模块。

- 必须通过选择IM-Juggling上的“其他功能”-“身份验证扩展”-“集成Windows身份验证模块”来构建intra-mart Accel Platform。

- 请使用集成Windows身份验证模块8.0.0-PATCH_001或更高版本。

注意

要实现单点登录,域控制器上的用户代码和intra-mart Accel Platform上的用户代码必须匹配。注意

集成Windows身份验证功能需要域控制器和支持集成Windows身份验证的浏览器。注意

我们不支持在智能手机上使用集成Windows身份验证功能。注意

作为intra-mart Accel Platform的功能,集成Windows身份验证在Resin上运行。因此,请禁用IIS的Windows身份验证。根据需要设置其他身份验证。

11.3.3. 设置¶

11.3.3.1。设置集成Windows身份验证功能¶

在IM-Juggling执行以下设置并创建一个war文件。

功能启动设定

租户解决方案设置(仅限intra-mart Accel Platform 2014 Spring (格拉纳达)及更高版本)

插件被用作解决要认证的租户的方法。请参阅“ PluginManager的API文档 ”以了解插件的设置规范。

intra-mart Accel Platform 2015 Spring(Juno)时(集成Windows身份验证模块版本8.0.3以上)

创建“ plugin / jp.co.intra_mart.foundation.admin.tenant.context.tenant.resolver.windows_8.0.1”文件夹,并将以下plugin.xml放在该文件夹中。

<?xml版本=“ 1.0”编码=“ UTF-8”?> <插件> <扩展 点= “ jp.co.intra_mart.foundation.admin.tenant.context.tenant.resolvers” > <tenant-id-resolvers id = “ jp.co.intra_mart.foundation.admin.tenant.context.tenant.resolver.windows” name = “ Windows Tenant Id Resolver” 版本= “ 8.0.1” rank = “ 90” enable = “ true” > < 具有域作为租户ID的 !-Resolver 解析作为租户ID参与的域。 -> <!-tenant-id-resolver class =“ jp.co.intra_mart.foundation.admin.tenant.context.DomainBasedWindowsTenantIdResolver” /-> <!-Resolver,其固定值被设置为租户ID 将在tenant_id参数中设置的值解析为租户ID。 -> <tenant-id-resolver class = “ jp.co.intra_mart.foundation.admin.tenant.context.FixedConfigBasedWindowsTenantIdResolver” > <init-param> <param-name> tenant_id </ param-name> <param-value >默认</ param-value> </ init-param> </ tenant-id-resolver> </ tenant-id-resolvers> </ extension> </ plugin>intra-mart Accel Platform 2015 Summer(Karen)或更高版本时(集成Windows身份验证模块版本8.0.4或更高版本)

创建“ plugin / jp.co.intra_mart.foundation.admin.tenant.context.tenant.resolver.windows_8.0.4”文件夹,并将以下plugin.xml放在该文件夹中。

<?xml版本=“ 1.0”编码=“ UTF-8”?> <插件> <扩展 点= “ jp.co.intra_mart.foundation.admin.tenant.context.tenant.resolvers” > <tenant-id-resolvers id = “ jp.co.intra_mart.foundation.admin.tenant.context.tenant.resolver.windows” name = “ Windows Tenant Id Resolver” 版本= “ 8.0.4” rank = “ 90” enable = “ true” > < 具有域作为租户ID的 !-Resolver 解析作为租户ID参与的域。 -> <!-tenant-id-resolver class =“ jp.co.intra_mart.foundation.admin.tenant.context.DomainBasedWindowsTenantIdResolver” /-> <!-Resolver,其固定值被设置为租户ID 将在tenant_id参数中设置的值解析为租户ID。 -> <!-tenant-id-resolver class =“ jp.co.intra_mart.foundation.admin.tenant.context.FixedConfigBasedWindowsTenantIdResolver”> <init-param> <param-name> tenant_id </ param-name> < param-value>默认值</ param-value> </ init-param> </ tenant-id-resolver-> <!-Tenant是 在 解析器 tenant_id参数中设置的 值, 设置的 固定值是租户ID 解析为ID。 与FixedConfigBasedWindowsTenantIdResolver不同,它始终返回任何请求的设置值 。 -> <tenant-id-resolver class = “ jp.co.intra_mart.foundation.admin.tenant.context.ConstantConfigBasedWindowsTenantIdResolver” > <init-param> <param-name> tenant_id </ param-name> <param-value >默认</ param-value> </ init-param> </ tenant-id-resolver> </ tenant-id-resolvers> </ extension> </ plugin>这样就完成了集成Windows身份验证功能的设置。

11.3.3.1.1. 租户解析插件设置¶

准备以下三个实现类,作为执行租户解析的机制。

实现类 总览 jp.co.intra_mart.foundation.admin.tenant.context.DomainBasedWindowsTenantIdResolver 将用户已加入的域解析为租户ID。 jp.co.intra_mart.foundation.admin.tenant.context.FixedConfigBasedWindowsTenantIdResolver 将设置的固定值解析为租户ID。 jp.co.intra_mart.foundation.admin.tenant.context.ConstantConfigBasedWindowsTenantIdResolver 对于任何请求,将设置的固定值解析为租户ID。仅在intra-mart Accel Platform 2015 Summer(Karen)或更高版本(集成Windows身份验证模块8.0.4或更高版本)上可用。

jp.co.intra_mart.foundation.admin.tenant.context.DomainBasedWindowsTenantIdResolver

将用户已加入的域解析为租户ID。此实现类不需要任何参数。

jp.co.intra_mart.foundation.admin.tenant.context.FixedConfigBasedWindowsTenantIdResolver

<tenant-id-resolver 类= “ jp.co.intra_mart.foundation.admin.tenant.context.FixedConfigBasedWindowsTenantIdResolver” > <init-param> <param-name> tenant_id </ param-name> <param-value>默认< / param-value> </ init-param> </ tenant-id-resolver>

jp.co.intra_mart.foundation.admin.tenant.context.ConstantConfigBasedWindowsTenantIdResolver

接收tenant_id参数并将其值解析为租户ID。在下面的设置示例中,“默认”被解析为租户ID。与FixedConfigBasedWindowsTenantIdResolver不同,它返回任何请求的设置值 。仅在intra-mart Accel Platform 2015 Summer(Karen)或更高版本(集成Windows身份验证模块8.0.4或更高版本)上可用。<tenant-id-resolver 类= “ jp.co.intra_mart.foundation.admin.tenant.context.ConstantConfigBasedWindowsTenantIdResolver” > <init-param> <param-name> tenant_id </ param-name> <param-value>默认< / param-value> </ init-param> </ tenant-id-resolver>注解

对于intra-mart Accel Platform 2015 Summer(Karen)或更早版本(集成Windows身份验证模块版本8.0.4或更早版本),请使用FixedConfigBasedWindowsTenantIdResolver,稍后再使用ConstantConfigBasedWindowsTenantIdResolver。

11.3.3.2。在集成Windows身份验证环境中使用Web服务¶

在集成Windows身份验证环境中使用Web服务需要以下设置。在IM-Juggling执行以下设置并创建一个war文件。

功能启动设定

注解

通过检查Web服务库并消除选择基本模块时的依赖性,可以在不搜索模块的情况下输出配置文件。

11.3.3.3。在集成Windows身份验证环境中使用外部软件对接功能¶

在集成Windows身份验证环境中使用外部软件链接功能需要以下设置。在IM-Juggling执行以下设置并创建一个war文件。

功能启动设定

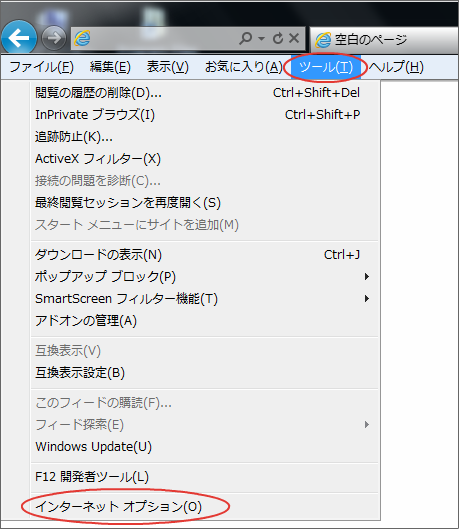

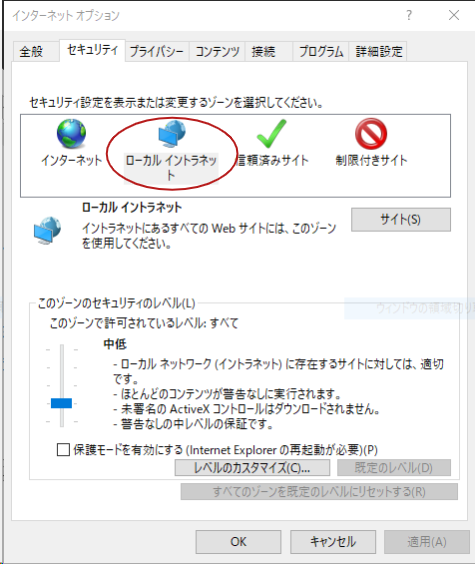

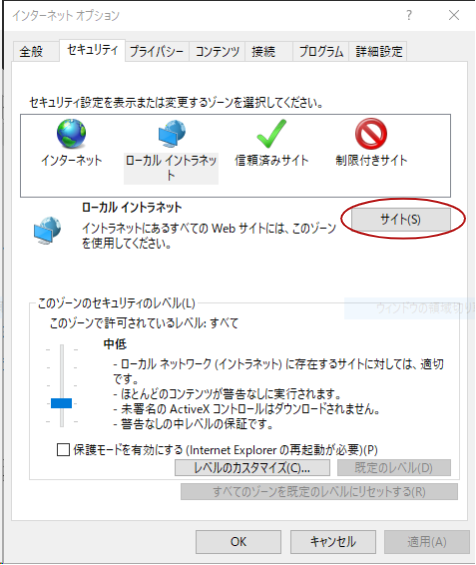

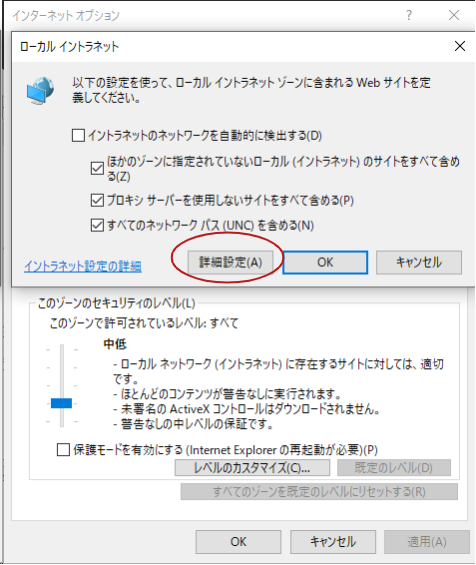

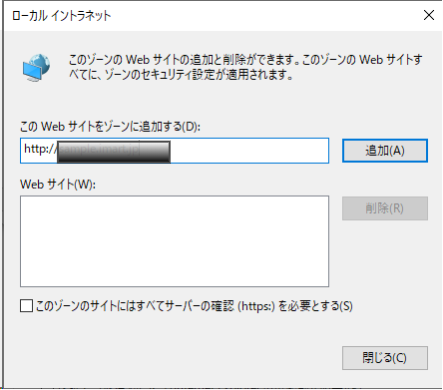

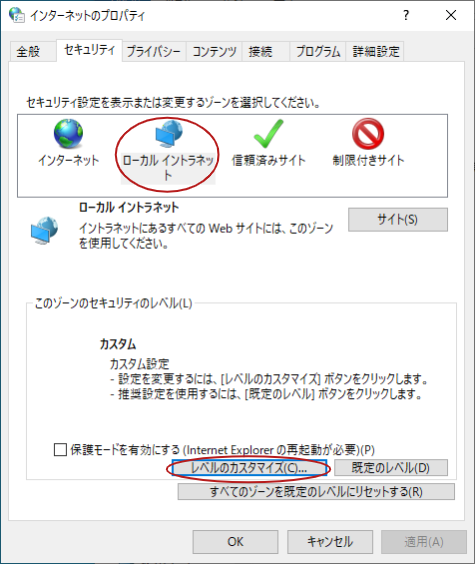

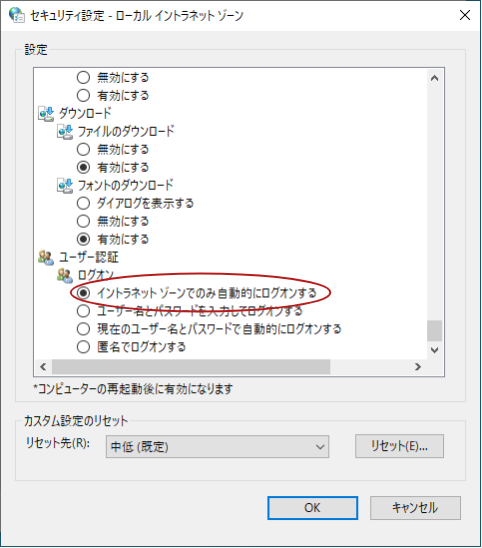

11.3.3.4。“ Internet选项”设置¶

通过登录Windows的用户更改“ Internet选项”的设置,Internet Explorer和Microsoft Edge可以自动登录intra-mart Accel Platform 。

11.3.4。禁用集成Windows身份验证功能¶

如果要禁用集成Windows身份验证功能,请按照以下步骤操作,或者直接创建战争而无需集成Windows身份验证模块并重新部署。

在IM-Juggling执行以下设置并创建一个war文件。

功能禁用设置

打开<(项目名称)/ conf>下的<im-sso-windows-config.xml>输出,并将<im-sso-windows-config> / <authentication> / <@ enable>设置为false。

<?xml版本=“ 1.0”编码=“ UTF-8”?> <im-sso-windows-config xmlns = “ http:// www。intra intra-mart .jp / sso-windows / config / im-sso- windows-config“ xmlns:xsi = ” http://www.w3.org/2001/XMLSchema-instance“ xsi:schemaLocation = ” http:// www。intra intra-mart .jp / sso-windows / config / im- sso-windows-config ../schema/im-sso-windows-config.xsd“ > <authentication enable = ” false“ > <参数> <参数名称> allow-guest-login </参数名称> <参数-value> false </ param-value> </ parameter> </ authentication> </ im-sso-windows-config>注解

默认 ,指定false。注解

在该插件下创建插件文件夹名称是任意的。设置一个唯一的名称,使其不与其他文件夹名称重叠。

11.3.5。根据请求禁用集成Windows身份验证功能¶

在intra-mart Accel Platform 2014 Summer(Honoka)或更高版本中,可以通过设置以下请求标头来禁用集成Windows身份验证功能和租户验证功能。

请求标头 价值 动作片 x-jp-co- intra-mart -sso-windows-disable-authentication true 不会对请求执行集成Windows身份验证。 x-jp-co- intra-mart -sso-windows-disable-tenant-validation true 不要在相应的请求中执行租户验证。 注意

将该值指定为“ true”。如果指定其他任何值,则不能保证操作。

11.3.5.1. 使用Apache禁用时¶

要使用Apache设置上述标头,请按照以下步骤操作。

打开<%APACHE_HOME%/ conf / httpd.conf>文件。

在“动态共享对象(DSO)支持”区域中添加或取消注释以下设置。

LoadModule headers_module模块/ mod_headers.so添加以下设置。

RequestHeader附加x-jp-co- intra-mart -sso-windows-disable-authentication“ true” RequestHeader附加x-jp-co- intra-mart -sso-windows-disable-tenant-validation“ true”重新启动Apache。

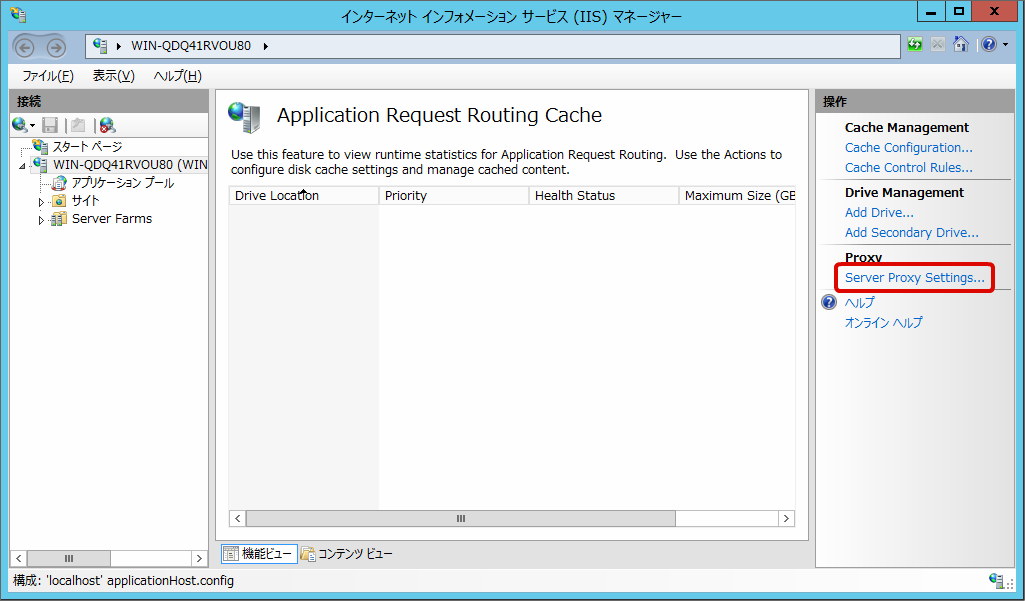

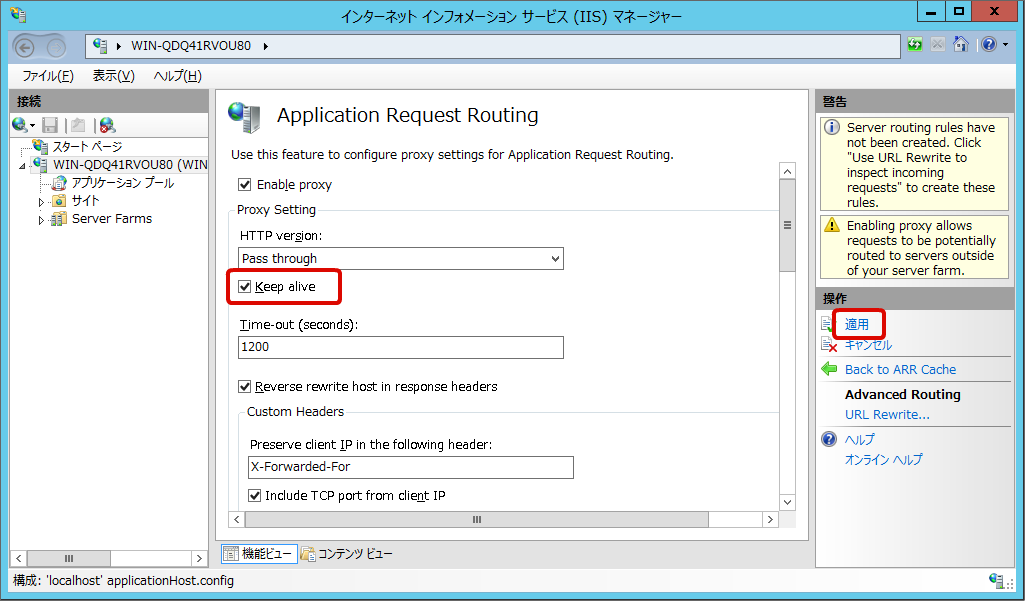

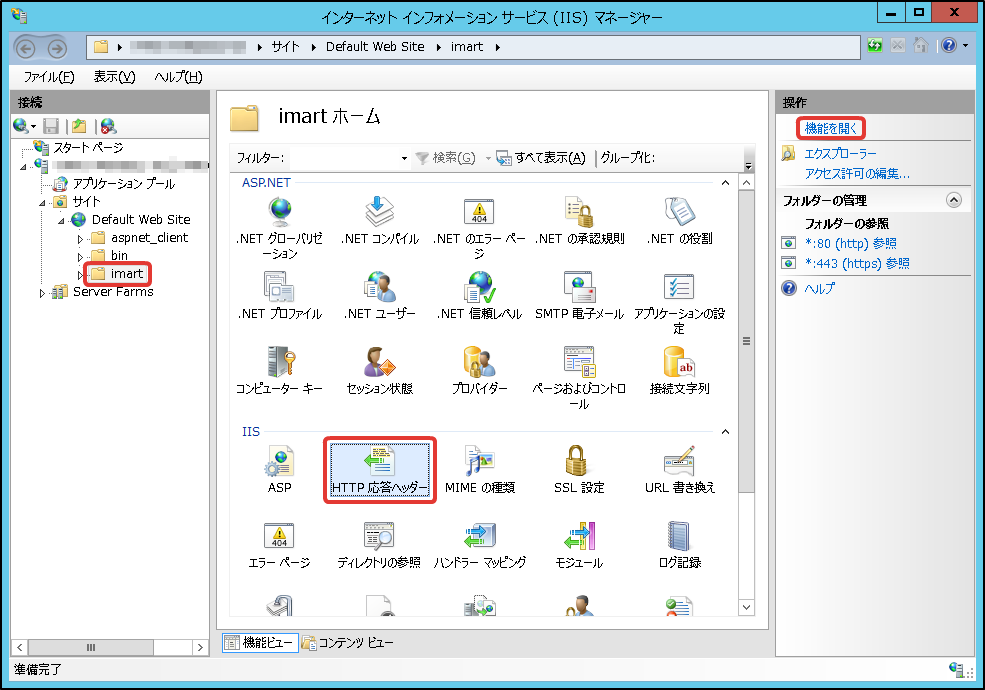

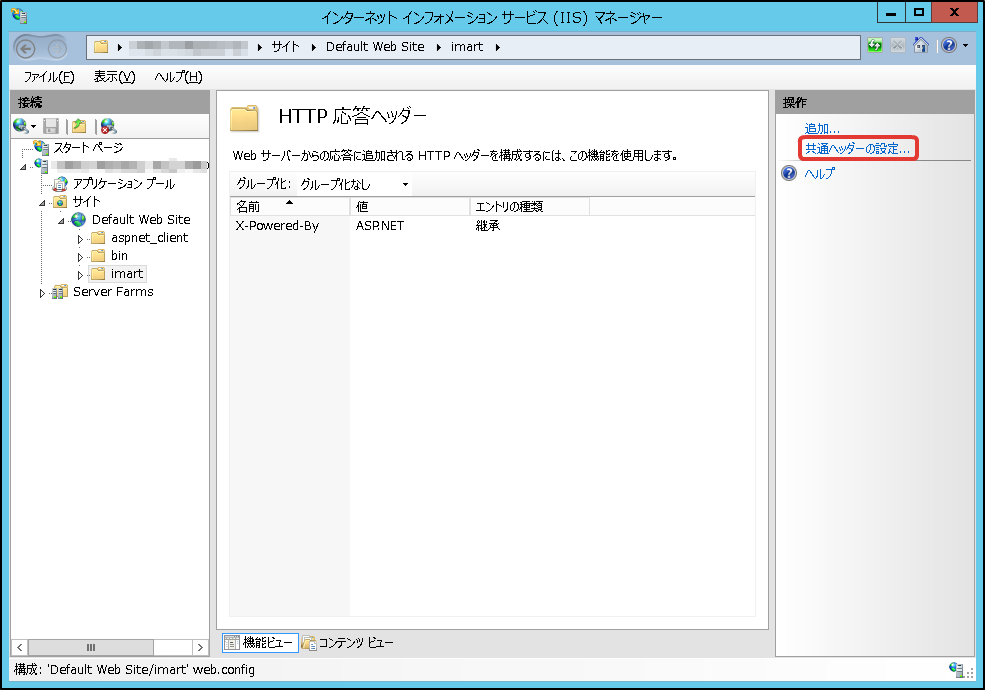

11.3.5.2. 使用Internet信息服务(IIS)禁用时¶

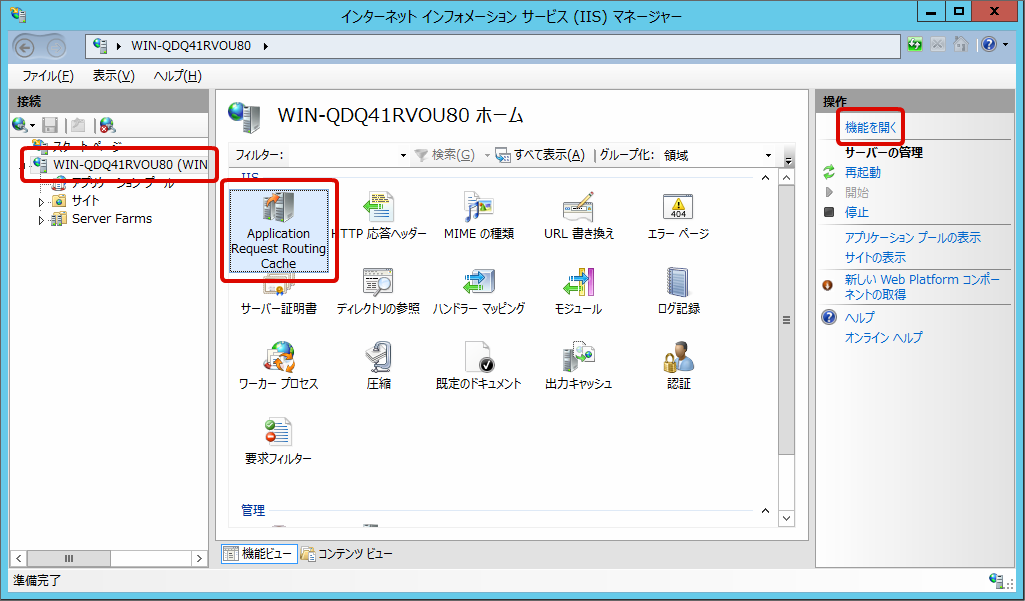

要使用IIS设置上述标头,请按照以下步骤操作。

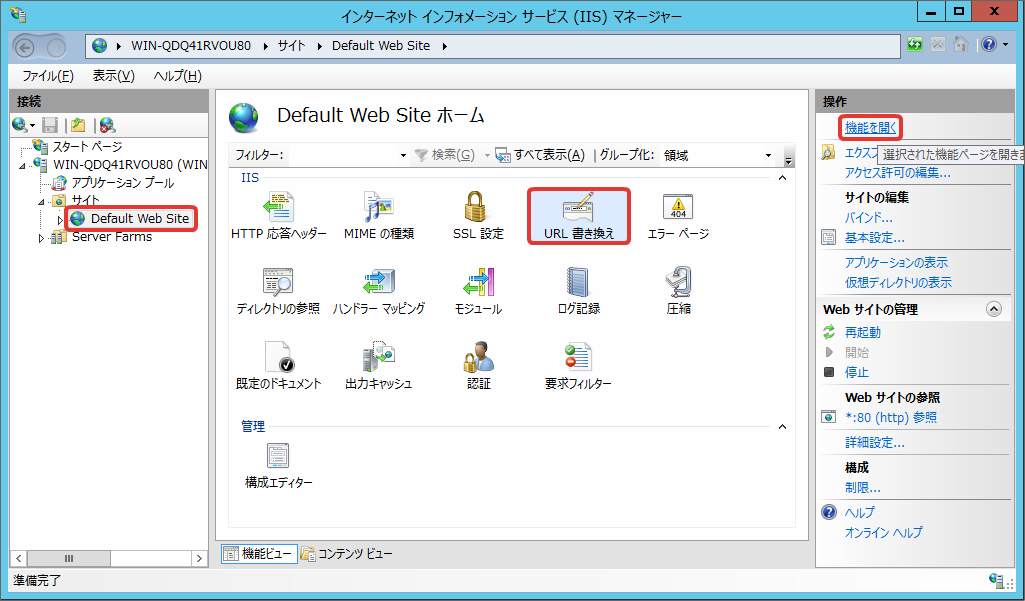

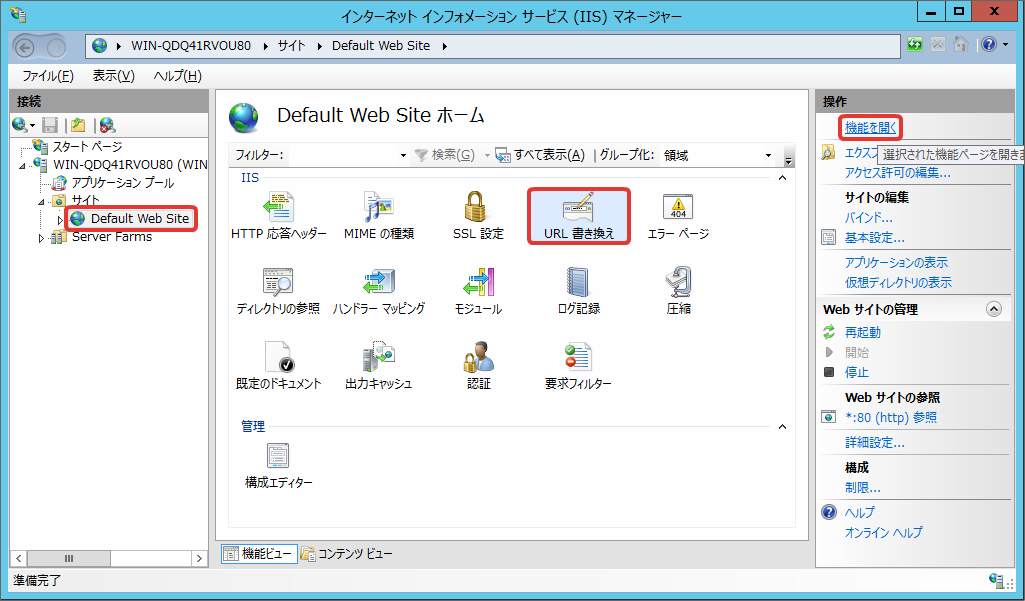

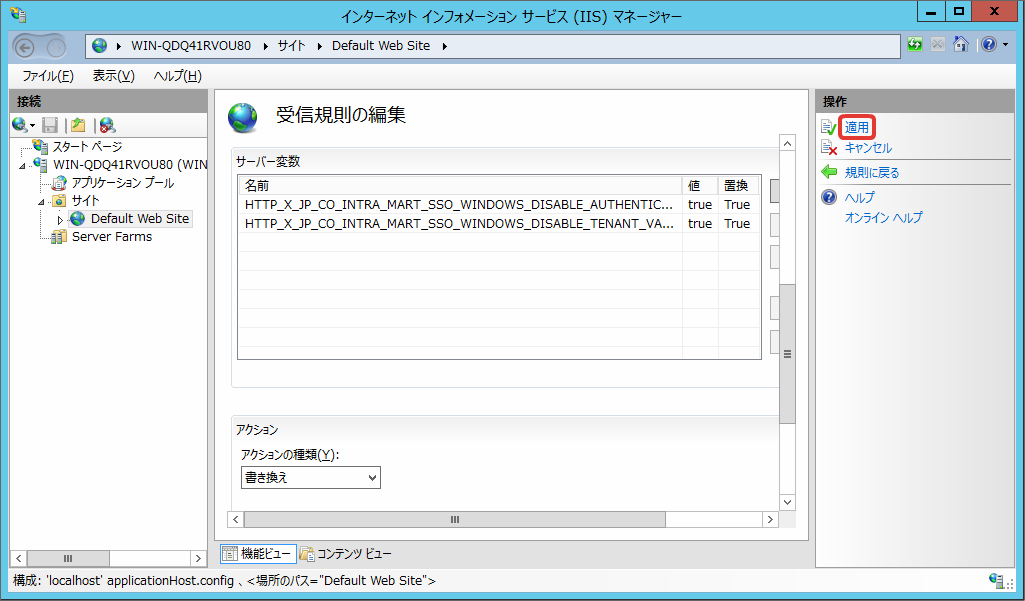

单击要禁用其集成Windows身份验证功能的站点,然后单击“重写URL”,然后单击“打开功能”。

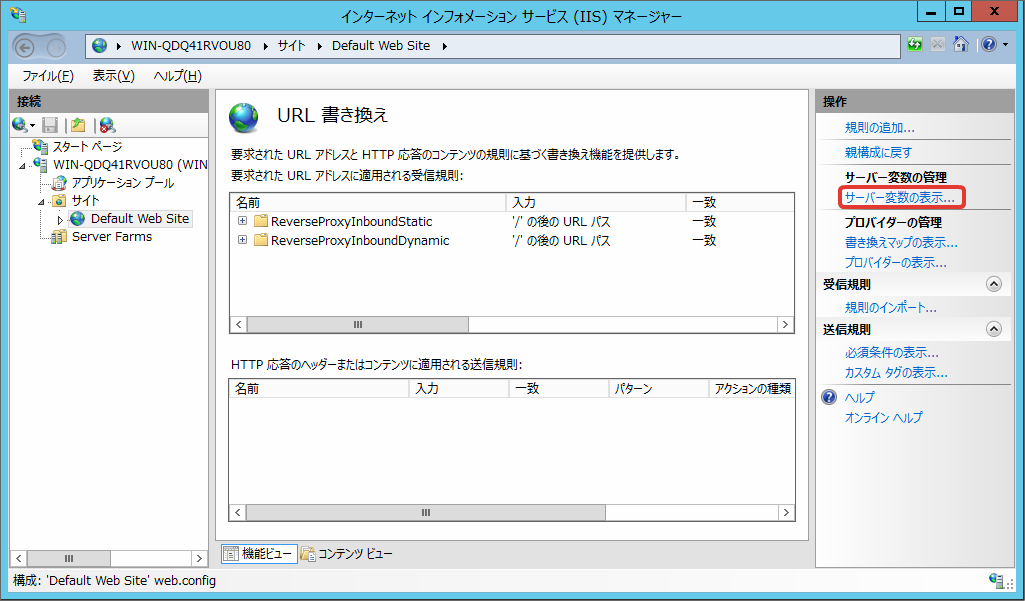

单击显示服务器变量。

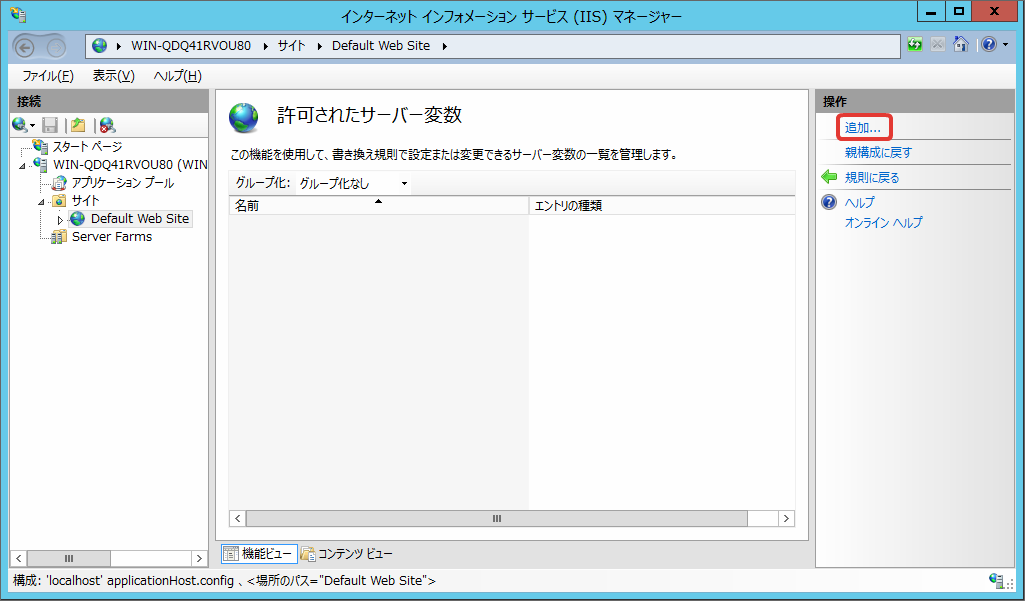

点击“添加”。

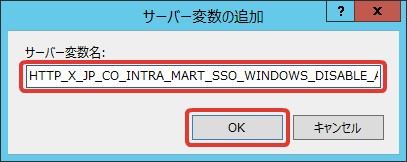

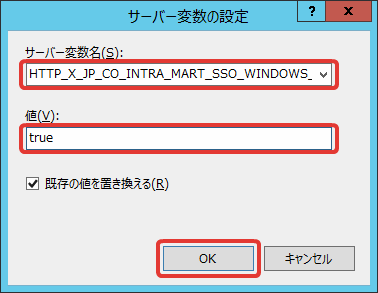

在“服务器变量名称”中输入“ HTTP_X_JP_CO_INTRA_MART_SSO_WINDOWS_DISABLE_AUTHENTICATION”,然后单击“确定”。

同样,添加服务器变量“ HTTP_X_JP_CO_INTRA_MART_SSO_WINDOWS_DISABLE_TENANT_VALIDATION”。

单击要禁用其集成Windows身份验证功能的站点,然后单击“重写URL”,然后单击“打开功能”。

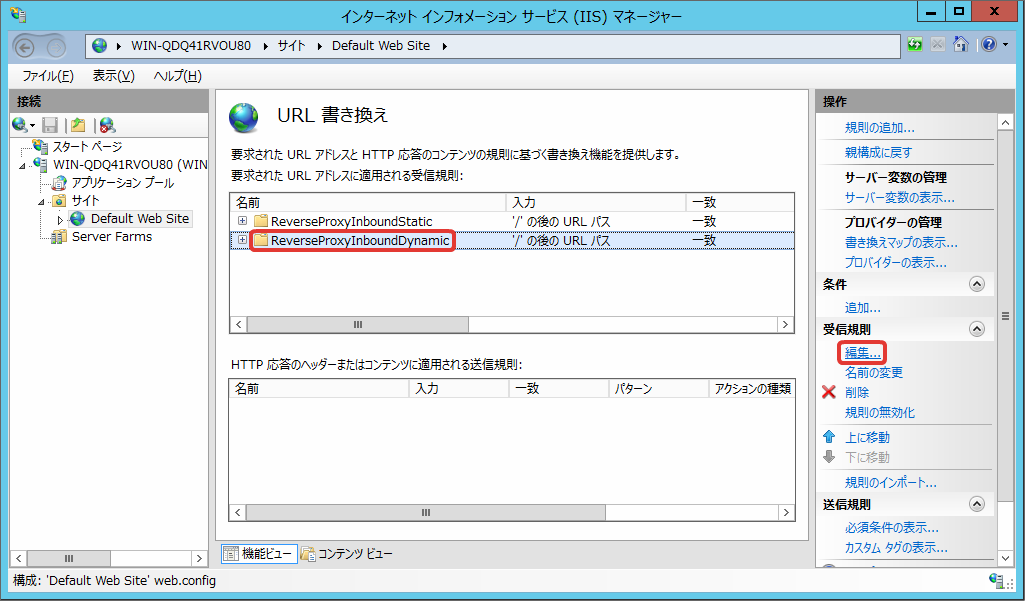

选择“树脂”分配规则(此处为ReverseProxyInboundDynamic),然后单击“编辑”。

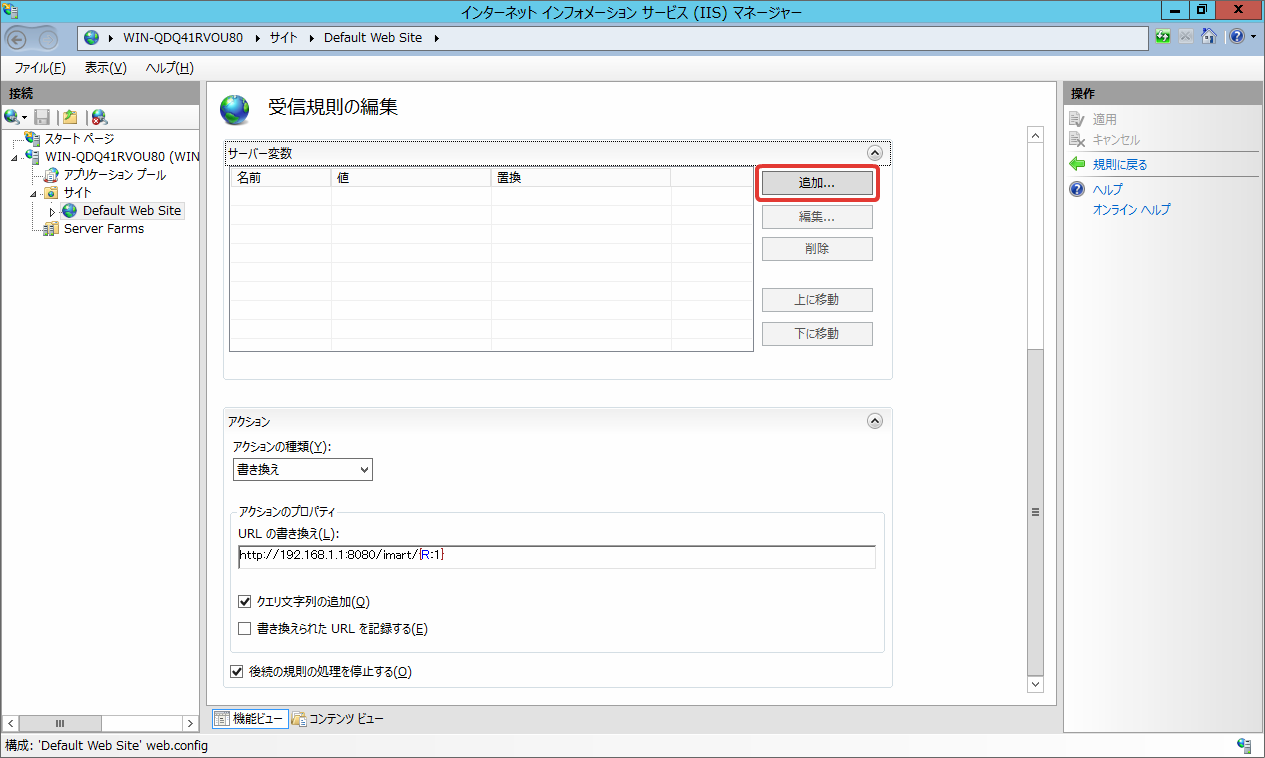

单击添加以获取服务器变量。

输入以下信息,然后单击“确定”。

服务器变量名称 HTTP_X_JP_CO_INTRA_MART_SSO_WINDOWS_DISABLE_AUTHENTICATION 价值 true

同样,添加以下服务器变量。

服务器变量名称 HTTP_X_JP_CO_INTRA_MART_SSO_WINDOWS_DISABLE_TENANT_VALIDATION 价值 true 点击“应用”。

重新启动Internet信息服务(IIS)。

11.3.6. 在集成Windows身份验证功能的验证失败时使用通常登录功能¶

在intra-mart Accel Platform 2014 Winter(Iceberg)或更高版本中,通过将<(项目名称)/ conf>下的im-sso-windows-config.xml输出的allow-fallback-login参数设置为true ,无法通过集成Windows身份验证功能进行身份验证的用户可以使用常规登录功能。<?xml版本=“ 1.0”编码=“ UTF-8”?> <im-sso-windows-config xmlns = “ http:// www。intra intra-mart .jp / sso-windows / config / im-sso- windows-config“ xmlns:xsi = ” http://www.w3.org/2001/XMLSchema-instance“ xsi:schemaLocation = ” http:// www。intra intra-mart .jp / sso-windows / config / im- sso-windows-config ../schema/im-sso-windows-config.xsd“ > <authentication enable = ” true“ > <参数> <参数名称> allow-guest-login </参数名称> <参数-值>假</ PARAM值 > </参数> <参数> <PARAM名称>允许-后备登录</ PARAM名称> <PARAM值>真</ PARAM值> </参数> < /身份验证> </ im-sso-windows-config>注意

此功能中集成Windows身份验证功能的身份验证失败的条件如下。

- 当用于用户身份验证的用户名和密码与域控制器上的用户名和密码不匹配时。

- 通过认证对话框取消认证请求时。

- 禁用来宾登录并由域控制器上的Guest用户对Guest用户进行身份验证时。

注意

对于在有效使用此功能时未能通过集成Windows身份验证的用户,将不执行集成Windows身份验证,直到稍后销毁Session为止。

11.3.7. 禁用Kerberos身份验证并强制执行NTLM身份验证¶

需要以下设置才能强制执行NTLM身份验证。在IM-Juggling执行以下设置并创建一个war文件。

设置NTLM身份验证强制实施

注意

此设置仅适用于以下版本。

- 集成Windows身份验证模块版本8.0.1-PATCH_001或更高版本

- 集成Windows身份验证模块版本8.0.2-PATCH_001或更高版本

- 集成Windows身份验证模块版本8.0.3-PATCH_001或更高版本

- 集成Windows身份验证模块版本8.0.4或更高版本

11.3.8。集成Windows身份验证功能的验证失败时如何重定向¶

在intra-mart Accel Platform 2015 Winter(Lydia)或更高版本中,在<(项目名称)/ conf>下的im-sso-windows-config.xml输出的authentication-failure参数中设置URL。这样,您可以重定向到为使用集成Windows身份验证功能进行身份验证失败的用户指定的URL。<?xml版本=“ 1.0”编码=“ UTF-8”?> <im-sso-windows-config xmlns = “ http:// www。intra intra-mart .jp / sso-windows / config / im-sso- windows-config“ xmlns:xsi = ” http://www.w3.org/2001/XMLSchema-instance“ xsi:schemaLocation = ” http:// www。intra intra-mart .jp / sso-windows / config / im- sso-windows-config ../schema/im-sso-windows-config.xsd“ > <authentication enable = ” true“ > <参数> <参数名称> allow-guest-login </参数名称> <参数-value> false </ param-value> </ parameter> <parameter> <param-name> allow-fallback-login </ param-name> <param-value> false </ param-value> </ parameter> < ! -parameter > <param-name> waffle.servlet.spi.NegotiateSecurityFilterProvider /协议</ param-name> <param-value> NTLM </ param-value> </ parameter-> <parameter> <param-name >验证失败重定向</ param-name> <param-value> </ param-value> </ parameter> </ authentication> </ im-sso-windows-config>注意

此功能中集成Windows身份验证功能的身份验证失败的条件如下。

- 当用于用户身份验证的用户名和密码与域控制器上的用户名和密码不匹配时。

- 禁用来宾登录并由域控制器上的Guest用户对Guest用户进行身份验证时。

注意

使用此功能时,请进行以下设置。注意

使用此功能重定向到intra-mart Accel Platform,将对重定向目标URL执行集成Windows身份验证。如果要避免这种情况,请使用以下功能禁用重定向目标URL的集成Windows身份验证。